Enumeración de subdominios web

Una de las partes más importantes del pentesting es la enumeración, en la que recabaremos toda la información necesaria para que después en las siguientes fases poder atacar al objetivo. En la la parte de la enumeración web se centra en los subdominios, es necesario saber encontrarlos para poder ver que posibles vectores de ataque usar. En este articulo hablare de varias opciones para extraer todos los subdominios posibles de una web.

Usando el script EnumAll

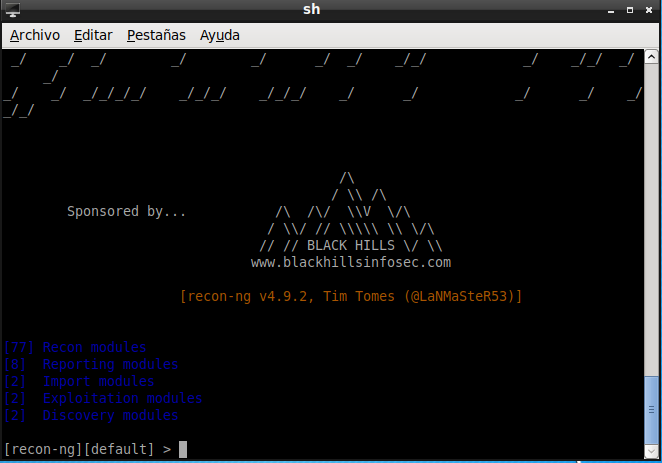

Una de las mejores maneras que he visto para enumerar subdominios es usar el script EnumAll creado por @jhaddix y @leifdreizler que usando Recon-ng (Podeis ver varios articulos sobre ello en Articulos de Recon-ng) han creado un script que ayuda a recoger mediante ataque de diccionario todos los posibles subdominios existentes.

Para usar este script es necesario:

- Instalar Recon-ng:

1

2

3

git clone https://LaNMaSteR53@bitbucket.org/LaNMaSteR53/recon-ng.git

cd recon-ng

pip install -r REQUIREMENTS

-

Descargar el fichero de Enumall.py que encontraras en el repositorio de Jhaddix y ponlo en la carpeta de recon-ng anterior

-

Descargar un diccionario completo con subdominos para el ataque, recomiendo SecList

-

Usar el script enumall

1

python enumall nombre-dominio -w path-diccionario

Buscando en internet

No esta de más buscar subdominios en varias aplicaciones web, como por ejemplo Pentestertools pero si la web es en https, recomiendo buscar en crt.sh ya que con esta web se pueden hacer consultas por dominios a traves de los certificados de seguridad, ha sido con esta web con la que he encontrado los subdominios más interesantes.